iDIN Acceptant Implementatie Gids (NL)

Versie: 1.1

Datum:

| EN / NL |

Voorwaarden

Inhoudsopgave

1. Inleiding

2. Overzicht

Dit hoofdstuk geeft een beschrijving van de algemene elementen in iDIN.

2.1 Het vier-partijen model

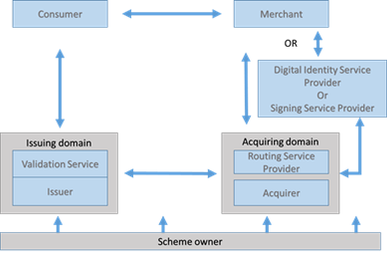

Het iDIN systeem is gebaseerd op het vier partijen model. Figuur 1 laat de rollen in dit model zien, vergezeld door hun wederzijdse primaire relaties in de context van iDIN. De rollen zijn die van de Gebruiker, Acceptant, Acquirer (bank van de Acceptant), Issuer (bank van de Gebruiker), Routing Service, Validation Service en Digital Identity Service Providers (DISP):

- Acceptant: De Acceptant is het bedrijf dat de Gebruiker wil identificeren, authentiseren en/of Gebruikersattributen wilt vergaren. Dit kan de daadwerkelijk Acceptant zijn, of een DISP die in naam van de uiteindelijke Acceptant de iDIN-transactie uitvoert;

- Gebruiker: De Gebruiker is een natuurlijk persoon wiens attributen worden beheerd door zijn/haar bank, de Issuer;

- Acquirer: De Acquirer is de bank bij welke de Acceptant zijn contract heeft voor het iDIN product;

- Issuer: De Issuer is de bank van de Gebruiker;

- Routing Service: Dit is een technische rol (routering van berichten) die wordt vervuld door de Acquirer, of door een derde partij die namens de Acquirer handelt. Waar in dit document de term 'Routing Service' wordt gebruikt, dient dit geïnterpreteerd te worden als 'Routing Service van de Acquirer;

- Validation Service: Dit is een technische rol die vervuld wordt door de Issuer of door een derde partij namens de Issuer. Waar in dit document de term 'Validation Service' wordt gebruikt, dient dit geïnterpreteerd te worden als 'Validation Service van de Issuer;

- DISP: Een derde partij die iDIN namens de Acceptant uitvoert als die goedkeuring heeft van zowel de Acceptant en de Acquirer.

- DISP/Ondertekendienst: Een voor iDIN Ondertekenen gecertificeerde DISP. Binnen het iDIN Scheme noemen we een dergelijke gecertificeerde partij “DISP / Ondertekendienst”, omdat het een bijzondere (sub-)vorm van een DISP is. In de externe communicatie en in de rest van dit document wordt Signing Service Provider (SSP) gebruikt.

Figuur 1: Het vier-partijen model

2.1.1 De relaties tussen deze rollen

Zowel contractuele als technische relaties bestaan tussen de genoemde rollen. Deze relaties zullen hieronder in meer detail worden toegelicht:

- Acceptant - Acquirer: De Acceptant heeft een contract met de Acquirer;

- Gebruiker - Issuer: De Gebruiker heeft een contract met de Issuer. De identiteit gerelateerd aan dit contract wordt gebruikt voor identificatie, authenticatie, ondertekenen en voor het leveren van Gebruikersattributen;

- Gebruiker - Acceptant: De Gebruiker mag iDIN gebruiken om toegang te krijgen tot een service van de Acceptant;

- Acquirer - Issuer: Gebonden met een licentie binnen het iDIN scheme.

Technische relaties:

- Acceptant - Routing Service: De Acceptant heeft een technische relatie met de Routing Service. De Routing Service biedt de Acceptant de mogelijkheid om verzoeken voor iDIN naar de Validation Service te sturen. In relatie tot dit doel wisselen zij berichten uit;

- Routing Service – Validation Service: De Routing Service en Validation Service hebben een relatie voor het gebruik van iDIN. Ze wisselen in deze context berichten uit;

- Gebruiker – Validation Service: De Validation Service biedt de Gebruiker de mogelijkheid tot het afgeven van authenticatie en/of attributen aan Acceptanten, door het goedkeuren van iDIN verzoeken. De Gebruiker kan een verzoek goedkeuren in de omgeving van zijn/haar Issuer.

2.1.2 Relaties bij gebruik van een DISP of SSP

In het model waar een Acceptant de iDIN activiteiten heeft uitbesteed aan een DISP of SSP is de contract relatie tussen de Acceptant – Acquirer vervangen door de volgende relaties:

- Acceptant - DISP of SSP: De Acceptant heeft een contract met een DISP of SSP;

- DISP of SSP- Acquirer: De DISP of SSP heeft een contract met de Acquirer.

De technische relatie tussen de Acceptant – Routing Service wordt vervangen door de volgende relaties:

- Acceptant - DISP of SSP: De Acceptant heeft een technische relatie met de DISP of SSP. De DISP of SSP levert aan de Acceptant de mogelijkheid om iDIN verzoeken te sturen naar de Routing Service en Validatie Service. In deze context wisselen zij berichten uit;

- DISP of SSP- Routing Service: De DISP of de SSP heeft een technische relatie met de Routing Service. De Routing Service stuurt berichten door van de DISP of de SSP naar de Validation Service. Ze wisselen in deze context berichten uit.

Voor due diligence redenen kunnen er bij de DISP of SSP extra audits worden uitgevoerd.

2.2 iDIN services

Deze paragraaf introduceert de services die iDIN biedt aan Gebruikers en Acceptanten.

iDIN faciliteert de volgende services:

- Identificatie van de Gebruikers bij de Acceptant gebaseerd op betrouwbare gegevens uitgegeven door de Issuer;

- Leeftijdsverificatie van de Gebruikers bij de Acceptant gebaseerd op betrouwbare gegevens uitgegeven door de Issuer;

- Login van de Gebruikers bij de Acceptant gebaseerd op betrouwbare gegevens uitgegeven door de Issuer;

- Ondertekenen van documenten door Gebruikers met toevoeging van betrouwbare gegevens uitgegeven door de Issuer

Let op: In dit document wordt aan het proces van authenticatie en/of het leveren van Gebruikersattributen gerefereerd als een iDIN-transactie/verzoek.

Bovenstaande services kunnen onder andere door de Acceptant worden gebruikt voor de volgende doeleinden:

- Het aanmaken van nieuwe accounts voor Gebruikers, gebaseerd op gedelegeerde authenticatie en attributen verstrekt door de Issuer;

- Inloggen van bestaande Gebruikers die een account hebben aangemaakt met iDIN, of een bestaande account hebben gekoppeld met iDIN;

- Leeftijdsverificatie.

- Het ondertekenen van documenten door de Gebruiker met iDIN.

Het betrouwbaarheidsnivo voor iDIN is "Substantieel". Dit is bepaald in overeenstemming met de iDIN Rules&Regulations en is gebaseerd op eIDAS EU-verordening 2015 / 1502. De EU-verordening stelt eisen voor onder meer het identificeren van de consument, de authenticatiemiddelen en het gebruik ervan. Deze vereisten zijn opgenomen in de iDIN Rules&Regulations. Dit komt grofweg overeen met het vroegere STORK-betrouwbaarheidsniveau LOA3, dat nog steeds wordt gebruikt in deze technische norm. Het niveau van zekerheid heeft geen betrekking op interoperabiliteit of grensoverschrijdende acceptatie van iDIN.

2.3 iDIN proces

Op de website van de Acceptant start de Gebruiker een iDIN-transactie door allereerst iDIN te selecteren voor inloggen en/of levering van attributen en/of ondertekenen van documenten, en vervolgens zijn/haar Issuer uit de selectielijst te kiezen. De Gebruiker wordt vervolgens doorgestuurd naar de vertrouwde omgeving van zijn/haar Issuer waar het identificatie en authenticatie proces plaatsvindt. Na een succesvolle identificatie en authenticatie kan de Gebruiker de aanvraag van de Acceptant goed- of afkeuren. De Gebruiker wordt vervolgens teruggeleid naar de website van de Acceptant die de aangevraagde authenticatie en/of attributen en/of ondertekening ontvangt .

2.4 iDIN-transactie

Met een iDIN-transactie kan gedelegeerde authenticatie (inloggen), levering van Gebruikersattributen (inclusief leeftijdsverificatie), ondertekenen van documenten of een combinatie worden aangevraagd.

2.4.1 Gedelegeerde authenticatie

Bij de start van een iDIN-transactie kan de Acceptant een unieke, Acceptant specifieke aanduiding van de Gebruiker aanvragen, een Bank Identificatie Nummer (BIN). Dit nummer blijft hetzelfde over meerdere aanvragen mits de Gebruiker bij dezelfde bank inlogt. Dit maakt het voor de Acceptant mogelijk om de aangevraagde BIN te koppelen aan een Gebruiker waarvan de BIN al bekend is in het systeem van de Acceptant. Ook kan de Acceptant een nieuwe account aanmaken (of bestaande account zonder BIN koppelen) om een Gebruiker te koppelen aan een BIN. Bij het goedkeuren van deze aanvraag stemt de Gebruiker in met het inloggen op de website van de Acceptant.

2.4.2 Leveren van Gebruikersattributen

Naast de aanvraag van een BIN kan de Acceptant ook Gebruikersattributen aanvragen. De Gebruiker moet ook voor deze aanvraag altijd expliciete toestemming geven in het domein van zijn/haar bank. Niet alle attributen kunnen individueel worden aangevraagd, de naam- en adresgegevens, het geslacht en de geboortedatum (of leeftijdsverificatie) kunnen wel individueel worden aangevraagd. Zie Sectie 5.3.1 en 5.4 voor meer detail. Doordat de BIN op een andere plek in het SAML bericht zit (namelijk als het onderwerp), wordt het in deze context niet beschouwd als een attribuut. Toestemming vanuit de Gebruiker moet altijd voor alle aangevraagde attributen worden gegeven. De Gebruiker kan dus niet in het domein van zijn/haar Issuer aangeven welke attributen hij/zij wel/niet wil verstrekken. Het is echter voor de Acceptant wel mogelijk, voor het starten van een iDIN-transactie, aan de Gebruiker te vragen welke attributen hij/zij wil verstrekken.

Let op

Doordat de Gebruiker van adres kan wisselen zonder dit aan zijn/haar Issuer door te geven wordt het sterk aangeraden altijd het adres bij de Gebruiker te verifiëren. Ook, in geval van een levering, hoeft het woonadres niet altijd het afleveradres te zijn.

Gebruikersattributen kunnen eenmalig worden aangevraagd zonder dat de sessie aan een specifieke Gebruiker wordt gekoppeld of aan een bestaand Gebruikersaccount. In dit geval ontvangt de Acceptant in plaats van een BIN een tijdelijk ID, gegenereerd door de Issuer enkel voor deze sessie. Als de Acceptant attributen aanvraagt in combinatie met gedelegeerde authenticatie (zie Sectie 2.4.1) ontvangt deze ook een BIN. De Acceptant kan met behulp van de door de Issuer verstrekte attributen en BIN makkelijk een nieuw account aanmaken voor gebruikers.

Let op dat de Gebruiker er altijd op gewezen moet worden dat hij/zij iDIN gaat gebruiken voor het aanmaken van een nieuw Gebruikersaccount. Dit ter voorkoming dat de gebruiker een nieuw account aanmaakt terwijl hij/zij al een bestaand account heeft. In dit geval kan het voor de Acceptant beter zijn het bestaand account te koppelen. Bij het koppelen van een bestaand account aan iDIN is het niet aan te raden om de ontvangen attributen te matchen met de totale database van de Acceptant, omdat gebruikers dezelfde attributen kunnen hebben (bijvoorbeeld naam). Door eerst de Gebruiker te laten inloggen op zijn/haar bestaand account, of een extra unieke identificatie te gebruiken die niet geleverd is door de Issuer bij de koppeling (e.g. gebruikersaccount of emailadres), kan dit worden voorkomen.

2.5 Acceptant registratie

Als de Acceptant zich registreert voor iDIN verkrijgt deze van zijn Acquirer een Merchant.MerchantID en een Merchant.LegalID dat geassocieerd is met een Merchant.Name. Indien het nodig is krijgt de Acceptant ook een Merchant.SubID voor registratie van één of meer Merchant.TradeName. Dit komt voor als de Acceptant iDIN services gebruikt onder een andere handelsnaam. Alleen de Merchant.MerchantID en Merchant.SubID zijn voor de Acceptant relevant bij het uitvoeren van het iDIN protocol, omdat alleen deze twee waardes nodig voor een succesvolle iDIN-transactie. De andere identificatie elementen worden toegevoegd door de Acquirer en worden alleen in het Acquirer – Issuer domein gebruikt.

2.6 Dispuutmanagement

In het geval van een dispuut moet de Issuer de identiteit van de Gebruiker kunnen leveren. Hiervoor dienen de volgende stappen te worden uitgevoerd:

- De Acceptant moet het originele Security Assertion Markup Language (SAML) iDIN bericht dat de identiteit van de Gebruiker bevat aan zijn Acquirer kunnen leveren. Om te garanderen dat de Issuer de versleutelde berichten kan lezen moet de Acceptant de versleutelde Advanced Encryption Standard (AES) sleutels ontsleutelen met zijn private sleutel. De AES sleutels moeten met het originele bericht worden geleverd.

- De Acquirer moet deze informatie doorsturen naar de Issuer, met contact informatie van de Acceptant;

- De Issuer moet het certificaat van het bericht verifiëren door middel van de elektronische handtekening;

- Door de AES sleutels van de Acceptant te gebruiken kan makkelijk worden geverifieerd of deze ook bij het bericht horen;

- Als het bericht authentiek is moet de Issuer de details van het bericht direct leveren aan de Acceptant en/of de Gebruiker. Het leveren van deze details kan alleen worden gedaan als de Gebruiker zijn/haar goedkeuring heeft gegeven;

- Het geven van deze details wordt gedaan via telefoon:

- De Acquirer moet het telefoonnummer van de Acceptant aan de Issuer geven;

- De Issuer moet de Acceptant op dit nummer bellen om misbruik te voorkomen.

3. iDIN protocollen

Dit hoofdstuk geeft een algemene beschrijving van de iDx protocollen welke als standaard worden gebruikt voor iDIN.

3.1 Technische basisprincipes

- Alle iDIN processen worden geïnitieerd door de Gebruiker op de website van de Acceptant;

- iDIN gebruikt iDx als berichtenstandaard. Binnen deze standaard wordt het generieke container element gebruikt om SAML 2.0 berichten te inbedden, hierin zit informatie die nodig is voor een iDIN-transactie;

- Gebruikers worden aanhoudend geïdentificeerd met behulp van het Bank Identificatie Nummer (BIN), zie Sectie 5.3.1. Dit nummer wordt gegenereerd door de Issuer en is uniek voor elke combinatie Acceptant – Gebruiker bij die betreffende Issuer;

- Een Gebruiker heeft één identiteit per Issuer, onafhankelijk van het aantal accounts;

- De informatie van de Gebruiker wordt in de berichtgeving versleuteld zodat de Routing Service deze informatie niet kan bekijken.

3.2 iDx protocollen

Er zijn vier protocollen die deel uitmaken van iDIN:

- Het Directory Protocol: dit protocol wordt gebruikt om de meest recente lijst van Issuers (bank van de Gebruiker) op te vragen bij de Routing Service.

- Het Transaction Protocol: dit protocol omvat het volledige iDIN proces van initiatie tot voltooiing.

- Het Status Protocol: dit protocol wordt gebruikt om de status van een iDIN-transactie op te vragen bij de Validation Service (via de Routing Service).

- Het Error Protocol: treedt alleen op als response, en wordt gebruikt in het geval dat er iets fout gaat (error).

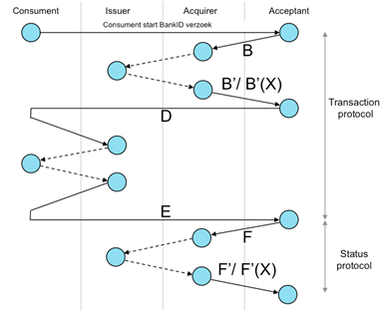

Een specifieke naam en bijbehorende letter is toegewezen aan elk bericht ter identificatie, zoals gespecificeerd in onderstaande tabel:

Bericht | Bericht omschrijving |

|---|---|

A | DirectoryReq (Directory Request) |

A' | DirectoryRes (Directory Response) |

B | AcquirerTrxReq (Transaction Request) |

B' | AcquirerTrxRes (Transaction Response) |

F | AcquirerStatusReq (Status Request) |

F' | AcquirerStatusRes (Status Response) |

A' (X) | AcquirerErrorRes (Error Response) |

Redirects | |

D | Acceptant stuurt de Gebruiker door naar de Issuer |

E | Issuer stuurt de Gebruiker terug naar de Acceptant |

Tabel 4: Bericht naamgeving en beschrijving

De volgorde van de protocollen is weergegeven in Figuur 2. De gestippelde lijnen geven berichtgeving aan tussen de Acquirer en Issuer en de Issuer en de Gebruiker. Deze berichtgeving vindt plaats buiten het domein van de Acceptant, maar is weergegeven voor redenen van compleetheid. Om als Acceptant authenticatie en/of Gebruikersattributen te verkrijgen moet zowel het Transaction en Status Protocol worden uitgevoerd. Het Directory Protocol is niet weergegeven, omdat het een simpel request/response bericht is tussen de Acceptant en de Acquirer. Een error bericht kan bij elk request ontstaan en heeft de toevoeging (X) achter de response.

Figuur 2: Transaction, Status en Error protocol

3.2.1 Directory Protocol

Door middel van het Directory Protocol stuurt de Acceptant een DirectoryReq naar de Routing Service. Het DirectoryReq is een verzoek, in XML formaat, van de Acceptant aan de Routing Service om de lijst met aangesloten Issuers op te leveren. De Routing Service levert deze lijst door middel van het DirectoryRes. De banken die de Acceptant in het DirectoryRes ontvangt toont hij aan de Gebruiker. De Gebruiker kiest uit de aangeleverde lijst zijn/haar bank waar hij bankiert aan het begin van het iDIN proces. Het Directoryprotocol wordt in meer detail beschreven in Hoofdstuk 6.

3.2.2 Transaction Protocol

Door middel van het Transaction Protocol stuurt de Acceptant een AcquirerTrxReq naar de Routing Service, waarin o.a. het ID van de door de Gebruiker gekozen Issuer staat, de benodigde iDIN informatie (welke authenticatie en/of Gebruikersattributen wordt aangevraagd) en andere transactiedetails worden doorgegeven. Dit bericht bevat ook de merchantReturnURL die wordt gebruikt om de Gebruiker terug te sturen naar de Acceptant na het afronden van de iDIN-transactie in het bankdomein (redirect). Nadat de Routing Service het bericht van de Acceptant ontvangen heeft, voegt hij de door de Acceptant geregistreerde details toe en stuurt dit door naar de Validation Service die door de Gebruiker is geselecteerd. De Validation Service antwoordt met een bericht dat onder andere de issuerAuthenticationURL bevat. De Routing Service geeft deze issuerAuthenticationURL samen met een uniek Transaction.TransactionID via de AcquirerTrxRes terug aan de Acceptant. Dit is een antwoord op het AcquirerTrxReq.

3.2.2.1 Redirect

De Acceptant dient de Gebruiker nu te redirecten naar de issuerAuthenticationURL, een pagina van het internetbankiersysteem van de Issuer. De Gebruiker komt in zijn/haar internetbankieromgeving terecht waar hij de aanvraag van de Acceptant kan autoriseren. De Gebruiker keurt de iDIN aanvraag goed en ontvangt een bevestiging van zijn/haar bank. Daarna redirect de Issuer de Gebruiker terug naar de website van de Acceptant via de merchantReturnURL. Het Transaction Protocol en de twee redirects worden uitgebreider behandeld in Hoofdstuk 7.

3.2.3 Status Protocol

Als het Transactie Protocol succesvol is afgerond kan de Acceptant het Status Protocol initiëren door een AcquirerStatusReq te versturen naar de Routing Service. De Routing Service vraagt de status van de iDIN-transactie op bij de betreffende Issuer en retourneert deze status aan de Acceptant. Als de gehele iDIN-transactie foutloos is verlopen, ontvangt de Acceptant de informatie van de Gebruiker in de AcquirerStatusRes. In Hoofdstuk 8 is meer informatie te vinden over het Statusprotocol.

3.2.4 Error Protocol

Als er een fout (error) plaatsvindt in één van de bovenstaande protocollen, ontvangt de Acceptant in plaats van een normaal response een AcquirerErrorRes. Dit kan het geval zijn indien een request een error bevat (DirectoryReq, AcquirerTrxReq, AcquirerStatusReq), of als een fout is opgetreden aan de kant van de Acquirer of Issuer. Deze berichten worden in detail beschreven in Hoofdstuk 9.

3.3 SAML V2.0

iDIN gebruikt de iDx standaard voor de berichtgeving. Echter, het generieke container element in het iDx protocol wordt gebruikt om SAML 2.0 te inbedden waarin iDIN specifieke informatie staat. Deze container wordt alleen gebruikt in het AcquirerTrxReq, AcquirerStatusRes en soms in het AcquirerErrorRes (afhankelijk van de type fout die optreedt). Voor alle andere berichten wordt de container weggelaten.

4. iDIN bericht formaat

4.1 Algemeen

Dit hoofdstuk bevat een algemene beschrijving van de bericht structuur voor het Directory, Transaction, Status en Error Protocol. De opeenvolgende secties beschrijven de specifieke velden binnen de XML berichten. Een lijst met data elementen en het formaat van deze elementen kan worden gevonden in de data catalogus in Hoofdstuk 5.

De volgende conventies worden gebruikt om aan te geven of een element in een bericht verplicht is:

- Ja Het element moet precies één keer aanwezig zijn;

- Ja (1..∞) Het element mag één of meerdere malen aanwezig zijn (onbeperkt);

- Nee Het element mag weggelaten worden of mag maximaal één keer aanwezig zijn;

- Nee(0..∞) Het element mag weggelaten worden of mag één of meerdere malen aanwezig zijn (onbeperkt).

4.2 Karakter set

- In alle iDIN berichten moet de Unicode karakterset worden gebruikt. Alleen de MES-2 (Multilingual European Character Set) wordt ondersteund.

- De codering moet worden gebruikt zoals aangegeven in de HTTP en XML headers: UTF-8 (Unicode Transformation Format).

- Het gebruik van karakters die geen onderdeel zijn van de Unicode karakterset zal niet leiden tot een weigering van een verzoek, maar het karakter kan gewijzigd worden naar een spatie, vraagteken of asterisk.

- Het Byte Order Mark (BOM) mag niet worden gebruikt. De UTF-8 representatie van de BOM is de byte sequentie 0xEF,0xBB,0xBF.

4.3 HTTP

- Alle berichten moeten voldoen aan de HTTP 1.1 standaard, gedefinieerd in RFC 2616 van W3C. Voor meer informatie zie: http://www.w3.org/Protocols/rfc2616/rfc2616.html;

- Elk XML request bericht moet worden verzonden binnen het body element van een HTTP POST bericht;

- Elk XML response wordt teruggestuurd binnen het body element van een HTTP 200 OK bericht.

De volgende HTTP header moet worden gebruikt voor alle berichten:

Data element | Verplicht | Uitleg |

|---|---|---|

content-type | Ja | Definieert hoe de content wordt geïnterpreteerd. Moet zijn: text/xml; charset="utf-8" |

Tabel 5: HTTP header

4.4 XML header

De volgende XML headers moet worden gebruikt voor alle berichten:

Data element | Verplicht | Uitleg |

version | Ja | Moet zijn: "1.0" |

encoding | Ja | Moet zijn: "UTF-8" |

Tabel 6: XML header

4.5 XML namespaces

iDIN gebruikt de iDx standaard voor de berichtgeving. Echter, het generieke container element in het iDx protocol wordt gebruikt om SAML 2.0 berichten te inbedden waarin iDIN specifieke informatie staat. Er zijn namespace declaraties voor de iDx berichten en enkele namespace declaraties voor het SAML 2.0 bericht.

De namespaces voor alle berichten zijn als volgt:

Namespaces | Namespace declaratie in voorbeeld berichten |

|---|---|

Namespace voor de iDIN iDx berichten tussen de Acceptant en Acquirer. | xmlns |

Namespace voor de XML digitale handtekening syntax. | xmlns:ds |

Namespace voor schema gerelateerde mark-up. | xmlns:xsi |

Namespace voor de SAML 2.0 Assertion welke in de iDx container zit. | xmlns:saml |

Namespace voor het SAML 2.0 Protocol welke in de iDx container zit. | xmlns:samlp |

Namespace voor de XML encryptie syntax. Deze namespace is gedeclareerd in het container element in het iDx bericht, en wordt alleen gebruikt in het AcquirerStatusRes bericht voor de versleutelde XML elementen, zie 10.3. | xmlns:xenc |

Tabel 7: iDx namespaces

De namespace declaraties kan op elke manier worden uitgevoerd die is toegestaan binnen de XML standaard met de paar uitzonderingen zoals wordt vermeld in Sectie 10.3.

4.6 XML Schema's

Alle berichten moeten worden gevalideerd langs de iDIN, SAML 2.0 en W3C schema's. De schema namen en locaties zijn weergegeven in de onderstaande tabel:

XML schema | Uitleg |

|---|---|

idx.merchant-acquirer.1.0.xsd | Schema voor de iDIN iDx berichten tussen de Acceptant en de Acquirer. |

xmldsig-core-schema.xsd | Schema voor XML signaturen. |

saml-schema-assertion-2.0.xsd | Schema voor de SAML 2.0 assertion. |

saml-schema-protocol-2.0.xsd | Schema voor het SAML 2.0 protocol. |

xenc-schema.xsd | Schema voor de XML encryptie syntax. |

Tabel 8: XML schema's

5. iDIN data catalogus

Dit hoofdstuk beschrijft de data elementen en ID's die binnen iDIN worden gebruikt. Als eerste wordt in Sectie 5.1 twee attributen beschreven die alle XML berichten moeten hebben in de root. Alle iDx data elementen zijn beschreven in Sectie 5.2. Vervolgens, in Sectie 5.3 worden de iDIN specifieke data elementen beschreven die specifiek voor iDIN worden gebruikt. Sectie 5.4 geeft alle Gebruikersattributen weer.

5.1 iDx attributen

De volgende twee attributen moeten in de root van elke bericht worden gezet zodat de Acquirer weet welk product (iDIN) en versie wordt gebruikt:

Attribuut | Beschrijving | Bericht | Format regels |

|---|---|---|---|

version | Geeft aan welke versie van iDIN wordt gebruikt | ALLE | Moet zijn: |

productID | Geeft aan welke service wordt gebruikt | ALLE | Moet zijn: |

Tabel 9: iDx attributen

5.2 iDx data elementen

iDIN gebruikt de aanduidingen binnen iDx zoals beschreven in Tabel 10. Als het element door de Acceptant moet worden gegenereerd in elk van de requests (DirectoryReq, AcquirerTrxReq, AcquirerStatusReq), dan wordt dat weergegeven in dikgedrukte letters in de beschrijving.

Naam | Beschrijving | Berichten | Format regel |

|---|---|---|---|

| Uniek viercijferig nummer van de Acquirer binnen de iDx producten suite. | A', B', F', | Viercijferig nummer |

| Bevat de countryNames (namen van landen) in de officiële taal van het land. Deze wordt gebruikt in de presentatie van de Acceptant naar de Gebruiker op de website, zie Sectie 6.4. Bij meerdere officiële talen worden deze met een '/' onderscheiden (e.g. 'België/Belgique') | A' | Max 128 alfanumeriek Alfanumeriek wil zeggen dat de toegestane karakters de letters van het alfabet (kleine- en hoofdletters) en alle cijfers (0-9) zijn. |

| De tijd dat een bepaald request/response bericht is gemaakt of informatie wanneer een laatste update is gedaan. Kan ook voorkomen als directoryDateTimestamp, statusDateTimestamp en transactionCreateDateTime-stamp maar volgt telkens dezelfde format regels. Dit is in meer detail besproken in Hoofdstuk 6-9. | ALLE | ISO 8601

|

| Een Acquirer kan dit veld gebruiken om een gestandaardiseerd bericht te geven dat de Acceptant aan de Gebruiker kan laten zien als er een fout optreedt | A'(X), B'(X), F'(X) | Zie Appendix A: Foutcodes (Error codes) |

| Uniek identificatie nummer voor een fout (error) binnen de iDx standaard | A'(X), B'(X), F'(X) | Zie Appendix A: Foutcodes (Error codes) |

| Beschrijvende tekst bij Error.errorCode | A'(X), B'(X), F'(X) | Max 128 alfanumeriek |

| Detail van de error. De bericht genererende partij is vrij de inhoud te bepalen | A'(X), B'(X), F'(X) | Max 256 alfanumeriek |

| Suggestie met de bedoeling om het probleem op te lossen. De bericht genererende partij is vrij de inhoud te bepalen | A'(X), B'(X), F'(X) | Max 512 alfanumeriek |

| Bevat de Issuer authenticatie URL waar de Gebruiker heen wordt gestuurd | B' | Max 512 karakters |

| Unieke aanduiding voor de Issuer | A', B | ISO 9362 |

| Gegeven samen bij elke | A' | Max 35 alfanumeriek |

| Dit veld maakt het mogelijk de Issuer website of mobiele applicatie weer te geven in de taal van de Gebruiker. In geval van een error kan dit veld worden gebruikt om de Error.consumerMessage in de taal van de Gebruiker weer te geven, zie Hoofdstuk 9 | B | ISO 639-1 |

| Dit is het contractnummer voor iDIN. De Acceptant krijgt dit nummer nadat deze zich heeft geregistreerd voor iDIN | A,B,F | 10 cijfers |

| De subID die de Acceptant uniek identificeert met naam en adres. De Acceptant krijgt dit nummer na registratie van iDIN. | A,B,F | Max 6 cijfers |

| URL waar de Gebruiker naartoe moet worden gestuurd na authenticatie of autorisatie van een iDIN-transactie bij de Issuer. Deze hoeft niet per se te beginnen met http:// or https://, maar kan ook een app handler zijn e.g. companyname-nl-service://. Zolang het protocol deel maar wordt inbegrepen. | B | Max 512 karakters |

| Certificaat van de Acceptant. Gebruikt voor herkenning van de Merchant en versleuteling in het domein van de Issuer | B | Base64 encoding |

| Een 'authenticatie identifier' gegenereerd door de Acceptant om de sessie tussen de Acceptant en Acquirer te continueren, zelfs als de bestaande verbinding is verbroken (e.g. cookie verlopen). Dit maakt het de Acceptant mogelijk de Gebruiker te herkennen bij een voltooide iDIN-transactie. Zie Sectie 7.5.1 voor meer informatie. | B | Max 40 alfanumeriek |

| Uniek 16-cijverig nummer binnen een iDx product. Dit nummer wordt aan een iDIN-transactie toegevoegd door de Acquirer en wordt door de Acceptant ontvangen in een AcquirerTrxRes. Dit wordt gebruikt om een AcquirerStatusReq te koppelen aan een bepaald response | B', F, F' | 16 cijfers |

| Status van de iDIN-transactie: gerelateerd aan of een iDIN-transactie is geauthentiseerd door de Gebruiker | F' | Heeft altijd een van de volgende waardes: |

Tabel 10: iDx data elementen

5.3 iDIN data elementen

iDIN gebruikt specifieke data elementen buiten de iDX standaard zoals beschreven in onderstaande tabel. Als het element door de Acceptant moet worden gegenereerd in één van de requests (DirectoryReq, AcquirerTrxReq of AcquirerStatusReq), dan wordt dat weergegeven in dikgedrukte letters in de beschrijving.

Naam | Beschrijving | Berichten | Format regel |

|---|---|---|---|

| Unieke iDIN-transactie referentie gegenereerd door de Acceptant (e.g. voor administratieve doeleinden) | B, F', F'(X) | Max 35 text en moet beginnen met een letter (kleine- of hoofdletter) |

| Tijd waarbinnen de totale iDIN-transactie moet worden voltooid voordat de status is verlopen. | B | ISO 8601 e.g. PT300S or PT5M |

| Voor een request: de minimum vereiste level of assurance | B, F' | Moet zijn: |

| Het nummer dat gebruikt wordt om een bepaalde set van services van iDIN aan te vragen, zie Sectie 5.3.1 voor meer informatie. | B | Integer zoals gespecificeerd in Sectie 5.3.1. |

| Volgt dezelfde structuur als het RequestedServiceID, maar wordt door de Issuer in het teruggestuurde bericht gezet om aan te geven welke aangevraagde attributen daadwerkelijk zijn geleverd volgens de minimale set (zei Sectie 5.5 en Sectie 12.4). Als de Issuer het DeliveredServiceID niet kan achterhalen wordt de waarde '0' gebruikt | F' | Integer zoals gespecificeerd in Sectie 5.3.1. |

| BIN is een afkorting voor Bank Identificatie Nummer. Het is een unieke aanduiding voor de Gebruiker en is per Gebruiker-Acceptant-Issuer combinatie uniek | F' | Max 1026 karakters. |

| Kan worden aangevraagd in plaats van Consumer.BIN. Geeft aan dat de waarde een transient nummer is en moet als zodanig worden behandelt bij de Acceptant. | F' | Begint met de prefix 'TRANS' en is maximaal 256 karakters |

| Gebruikt in de SAML Response binnen het Signature element (zie Sectie 10.6), zodat de Acceptant de handtekening op de Assertion kan verifiëren. | F' | Base64 encoding |

| Het Merchant.LegalID is het creditorID van de Acceptant. Dit nummer is in Nederland gebaseerd op het KvK. Het wordt door de Issuer gebruikt en wordt in de AcquirerStatusRes teruggestuurd om SAML compliance redenen. De Acceptant heeft dit nummer niet nodig voor het voltooien van een iDIN-transactie. Zie voor meer informatie de EPC richtlijnen voor landspecifieke informatie over de uitgifte van het CreditorID; dezelfde legal identifier als het LegalID.(https://www.europeanpaymentscouncil.eu/document-library/guidance-documents/creditor-identifier-overview). | F' |

Tabel 11 Specifieke iDIN data elementen

5.3.1 iDIN Requested- en DeliveredServiceID

De iDIN services kunnen worden aangevraagd door de Acceptant. Elke transactie request kan alleen een bepaalde set van ID's of attributen leveren van de Gebruiker, gebaseerd op de waarde van het RequestedServiceID. De teruggestuurde Gebruikersinformatie kan verschillen per Issuer, daarom zijn sommige van de attributen die deel uitmaken van een groep optioneel. De Issuer geeft in het teruggestuurde bericht in het element DeliveredServiceID aan welke attributen volgens de minimale set zijn geleverd (zie Sectie 5.5). In de meeste gevallen zal het DeliveredServiceID overeenkomen met het RequestedServiceID. Echter, het kan voorkomen dat de Issuer niet alles wat gevraagd is kan leveren. In dit geval is het RequestedServiceID niet hetzelfde als het DeliveredServiceID. De afhandeling van deze situatie wordt in meer detail besproken in Sectie 12.4.

Met behulp van het Excel '171128A_ServiceID_Calculator' dat bij deze Implementatie Gids wordt verstrekt kan het ServiceID gemakkelijk worden berekend.

Het Requested- en DeliveredServiceID zijn beide integers (een positief heel getal van 0 – 65536) vertaald van een binair formaat (16 bits). Binnen iDIN zijn maar enkele van de mogelijke waardes van het Requested- en DeliveredServiceID gekoppeld aan een valide aanvraag voor Gebruikersattributen. Het binaire nummer is opgesplitst in verschillende groepen. Deze groepen representeren een bepaalde categorie van attributen die de Acceptant mag aanvragen.

Let op

Let op dat dit een bit patroon is en geen nummer waardoor de eerste bit links zit in plaats van rechts.

Tabel 12 geeft een overzicht welke bits overeenkomen met welke attributen of ID's. De Gebruikersattributen worden behandeld in Sectie 5.4. Als de Acceptant één of meerdere attributen wilt aanvragen kan deze in de onderstaande tabel kijken voor de correcte binaire waardes. Vervolgens moet de vertaling worden gedaan naar een integere waarde.

Bit number | Categorie | Beschrijving | Waarde |

|---|---|---|---|

1 | Gereserveerd (R) | Gereserveerd voor backwards compatibility | 0 (Moet de waarde nul hebben) |

3,5,7,11,16 | Gereserveerd (R) | Niet toegewezen: gereserveerd voor toekomstige attributen | 0 (Moet de waarde nul hebben) |

2 | Categorie 1: GebruikersID | Geeft aan welk Gebruikers ID wordt aangevraagd / is geleverd | 0 Consumer.TransientID |

4 | Categorie 2: Naam | Geeft aan welke naam attributen wordt aangevraagd / is geleverd. Zie Sectie 5.4 voor alle attributen | 0 Geen naam attributen |

6 | Categorie 3: Adres | Geeft aan welke adres attributen wordt aangevraagd / is geleverd. Zie Sectie 5.4 voor alle attributen | 0 Geen adres attributen |

8..10 | Categorie 4: Leeftijd gerelateerd | Geeft aan welke leeftijdsverificatie wordt aangevraagd / is geleverd. Zie Sectie 5.4 voor alle attributen | 000 Geen leeftijdsattribuut |

12 | Categorie 5: Geslacht | Geeft aan of het geslacht wordt aangevraagd / is geleverd. Zie Sectie 5.4 voor alle attributen | 0 Geen geslachtattribuut |

14 | Categorie 6: Telefoon | Geeft aan of het telefoonnummer wordt aangevraagd / is geleverd. Zie Sectie 5.4 voor alle attributen | 0 Geen telefoonattribuut |

15 | Categorie 7: Email | Geeft aan of het emailadres wordt aangevraagd / is geleverd. Zie Sectie 5.4 voor alle attributen | 0 Geen emailattribuut |

Tabel 12: Overzicht van binaire waardes van Requested- en DeliveredServiceID

Het RequestedServiceID zit in het SAML request bericht om aan te geven welke attributen de Acceptant aanvraagt. Bijvoorbeeld, als de Acceptant alleen authenticatie wilt doen en de Gebruiker wil inloggen, dan moeten alle binaire waardes nul blijven behalve bit twee, waardoor de waarde van het RequestedServiceID 16384 wordt.

5.4 Gebruikersattributen

De Gebruikersattributen zitten in het SAML 2.0 bericht als resultaat van de aangevraagde service met het BankID.ServiceID. De consumer.bin en consumer.transientid zijn niet gedefinieerd als attributen en zitten daarom in een andere plaats binnen het SAML 2.0 bericht. Waar mogelijk hebben de attributen formatting regels in lijn met de NEN-ISO 8601 standaard. Alle attributen gebruiken de UTF-8 karakter set. iDIN kan de volgende Gebruikersattributen leveren:

Nr. | Gebruikersattribuut | Groep 5 | Beschrijving | Format regel 6 | Examples |

|---|---|---|---|---|---|

| 1 |

| - | Hetzelfde als BIN maar wordt gebruikt voor continuïteit van het BIN. Dit element kan gebruikt worden als bijvoorbeeld twee Acceptanten fuseren of als, om één of andere reden, de BIN is gereset | Zie consumer.bin | Zie consumer.bin |

| 2 |

| Kan individueel worden aangevraagd | Geslacht van de Gebruiker | 0 (= niet bekend) | Toegestane waarden: "0", "1", "2", en "9". |

| 3 |

| Naam | Rechtsgeldige achternaam van de Gebruiker zonder prefix. (zie: NEN 1888_2002, sectie 3.1, "significant deel van de achternaam") | Maximum van 200 karakters zonder nummers. | Voor de naam "Luana van Oranje-Nassau van Amsberg" is de waarde "Oranje-Nassau van Amsberg". |

| 4 |

| Naam | Achternaam die de voorkeur van de Gebruiker heeft | Analoog aan legallastname | Scheiding van de achternaam van de voornaam en prefix is analoog aan legallastname. |

| 5 |

| Naam | Achternaam van de geregistreerde partner van de Gebruiker | Analoog aan legallastname | Analoog aan legallastname |

| 6 |

| Naam | Prefix van de rechtsgeldige achternaam (legallastname) van de Gebruiker | Maximum van 10 karakters zonder nummers | Voor de naam "Luana van Oranje-Nassua van Amsberg" is de waarde "van". |

| 7 |

| Naam | Prefix van de achternaam van de Gebruiker die de voorkeur heeft van de Gebruiker (analoog tot legallastnameprefix) | Analoog aan legallastnameprefix | Analoog aan legallastnameprefix |

| 8 |

| Naam | Prefix van de geregistreerde partner achternaam van de Gebruiker (analoog tot legallastnameprefix) | Analoog aan legallastnameprefix | Analoog aan legallastnameprefix |

| 9 |

| Naam | De initialen van de Gebruiker, gedefinieerd als de eerste letter van elke voornaam van de Gebruiker. | Maximum van 24 hoofdletters | Voor de naam "Jan-Jaap Christaan Jozefszoon" of "jan-jaap christiaan jozefszoon" is de waarde "JC". |

| 10 |

| Kan individueel worden aangevraagd | Geboortedatum van de Gebruiker | Basis format (CCYYMMDD) zie NEN-ISO 8601 | Voor de geboortedatum 14 mei 1990 is de waarde "19900514". |

| 11 |

| Kan individueel worden aangevraagd | Geeft aan of de Gebruiker ouder is dan 18 jaar | Boolean (true/false) | Toegestane waarden zijn "true" en "false". |

| 12 |

| Adres | Straatnaam van de Gebruiker(van: NEN 5825_2002, sectie 3.3, "straatnaam") | Maximum van 43 karakters | "Prins Willem Alexanderlaan" |

| 13 |

| Adres | Huisnummer van de Gebruiker(van: NEN 5825_2002, sectie 3.3, "huisnummer") | Maximum van 5 nummers Komt overeen met formatting regels van NEN 5825_2002, sectie 5.3.4 | "1" |

| 14 |

| Adres | Huisnummer toevoeging (van: NEN 5825_2002, sectie 3.3, "huisnummertoevoeging") | Maximum van 6 karakters Komt overeen met formatting regels van NEN 5825_2002, sectie 5.3.5 | "A", "a", "Bis A", "huis", "A02", "-2" |

| 15 |

| Adres | Additionele informatie van het adres(van: NEN 5825_2002, sectie 3.3, "locatieomschrijving") | Maximum van 70 karakters Komt overeen met formatting regels van NEN 5825_2002, sectie 5.3.1 | "Woonboot tegenover de kerk" |

| 16 |

| Adres | Postcode van de Gebruiker(van: NEN 5825_2002, sectie 3.3, "postcode") | Cijfer deel: 4 nummersAlfabetisch deel: 2 letters | "1234AB" |

| 17 |

| Adres | Stad van het adres van de Gebruiker | Maximum van 24 karakters | |

| 18 |

| Adres | Alleen gebruikt voor niet-Nederlandse adressen. | Maximum van 70 karakters | |

| 19 |

| Adres | Alleen gebruikt voor niet-Nederlandse adressen | Maximum van 70 karakters | |

| 20 |

| Adres | Alleen gebruikt voor niet-Nederlandse adressen | Maximum van 70 karakters | |

| 21 |

| Adres | Landcode van het adres van de Gebruiker | 2 letter code uit ISO 3166-1 | Voor Nederland is de waarde "NL". |

| 22 |

| Telefoon | Telefoonnummer (mobiel of vast) van de Gebruiker | Issuers streven ernaar alle telefoonnummers volgens de soft format eis terug te sturen

| Soft format voorbeeld: |

| 23 |

| Emailadres van de Gebruiker | Maximum van 255 karakters

| X@Y.Z |

Tabel 13: Gebruikersattributen

Notities:

- Gebruikersattributen zitten binnen het SAML Attribute element in het SAML 2.0 bericht. Het @Name geeft aan welk Gebruikersattribuut binnen het element Attribute zit. Het @Name heeft altijd de prefix "nl:bvn:bankid:1.0:attribute:" gevolgd door de naam van het Gebruikersattribuut in kleine letters e.g. "nl:bvn:bankid:1.0:attribute:consumer.city";

- Als één van de attributen langer is dan gespecificeerd in de NEN norm dan wordt deze ingekort en het laatste karakter wordt vervangen door een "-" symbool (zie NEN 1888_2002, p14);

- Sommige Gebruikersattributen zijn niet beschikbaar bij alle Issuers e.g. partnerlastname. In dat geval worden deze waardes door de Issuer weggelaten;

Voorbeeld van een SAML Attribute:

<saml:Attribute xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion" Name="urn:nl:bvn:bankid:1.0:consumer.dateofbirth"> <saml:AttributeValue>19850101</saml:AttributeValue> </saml:Attribute>

Gegarandeerde minimale set van aangevraagde attributen

Het kan voorkomen dat de Issuer niet alle attributen in de aangevraagde attribuutgroepen kan leveren (die de Acceptant heeft aangegeven te willen ontvangen met het RequestedServiceID). Om deze reden is er een minimale set attributen per attribuutgroep gedefinieerd die de Issuer moet leveren. Alle individueel aangevraagde attributen (e.g. ID's, leeftijd en geslacht) moet de Issuer leveren op aanvraag. Kan de Issuer hier niet aan voldoen dan krijgt de Acceptant alle attributen vanuit de aanvraag die de Issuer wel heeft. Echter wordt aangegeven in het teruggestuurde bericht m.b.v. het DeliveredServiceID en een status code dat niet alle aangevraagde attribuutgroepen voldoen aan de minimale set. Dit wordt in meer detail besproken in Sectie 12.4.

Groep | Minimale set of attributen |

|---|---|

Naam | Eén van de drie onderstaande opties: |

1 | consumer.legallastname |

2 | consumer.preferredlastname |

3 | consumer.partnerlastname |

Adres | Eén van de vijf onderstaande opties: |

1 | consumer.postalcode AND consumer.houseno |

2 | consumer.streetname AND consumer.houseno AND consumer.city |

3 | consumer.postalcode AND consumer.addressextra |

4 | consumer.streetname AND consumer.addressextra AND consumer.city |

5 | consumer.intaddressline1 AND consumer.country |

Tabel 14: Minimale set attributen per attribuutgroep

5.5.1 Optioneel de-selecteren en wijzigen van telefoon nr. en emailadres door de Gebruiker

Gebruikers krijgen de optie om hun telefoonnr. en/of emailadres te de-selecteren of te wijzigen als zij de aanvraag goedkeuren bij de Issuer. Dit is alleen mogelijk voor het telefoon en email attribuut, en natuurlijk alleen als de Acceptant deze gegevens aanvraagt.

Als de Gebruiker zijn/haar telefoon en/of email de-selecteert dan wordt dit aan de Acceptant aangegeven in het DeliveredServiceID en in de 2e SAML StatusCode, zie Sectie 12.4 voor meer details.

Als de Gebruiker zijn/haar telefoon en/of email wijzigt dan wordt dit niet aangegeven aan de Acceptant, immers het attribuut wordt gewoon geleverd. Echter, als het telefoonnummer of emailadres wordt gewijzigd, dan dient dit wel te voldoen aan de formaateisen zoals beschreven is in Tabel 13.

6. iDIN Directory Protocol

6.1 Algemeen

Het Directoryprotocol heeft als doel de Acceptant de actuele lijst met aangesloten Issuers te laten ophalen bij zijn Routing Service, zodat deze lijst getoond kan worden aan de Gebruiker. Het Directory Protocol zorgt ervoor dat wijzigingen in de Issuer lijst automatisch in de keuzelijsten van de Acceptanten worden doorgevoerd.

Het is niet toegestaan het Directory Protocol voor elke iDIN-transactie met een Gebruiker uit te voeren. Aangezien de lijst met Issuers slechts sporadisch wijzigt is het voldoende eenmaal per dag de lijst op te halen en op basis van de directoryDateTimestamp te bepalen of de lijst gewijzigd is. Deze datum specificeert wanneer de Acquirer als laatste de Issuer lijst heeft geüpdatet. De lijst dient, indien deze anders is dan de huidige lijst, opgeslagen te worden en voor alle volgende iDIN-transacties gebruikt te worden. Routing Services informeren normaliter alle Acceptanten (bijv. via e-mail) over wijzigingen in de Issuer lijst. Het Directory Protocol moet minstens eenmaal per week uitgevoerd worden.

Het Directory Protocol bestaat (zoals ook het Transactie Protocol en Status Protocol) uit een HTTP POST request van de Acceptant naar de Routing Service waarop hij een HTTP response ontvangt. Het DirectoryReq wordt verstuurd naar de URL, die door de Routing Service voor dit doel aan de Acceptant is verstrekt. Dit kan een andere URL zijn dan voor het AcquirerTrxReq en AcquirerStatusReq geldt, maar de Routing Service kan hier ook dezelfde URL voor gebruiken.

De Routing Service controleert de authenticiteit van het bericht van de Acceptant door de meegestuurde handtekening te controleren. De Routing Service moet hiervoor beschikken over het gebruikte certificaat van de Acceptant met daarin de publieke sleutel. De manier waarop de Acceptant het publieke deel van het certificaat met de Routing Service deelt verschilt per bank.

In Hoofdstuk 10 staat meer informatie over het controleren van authenticiteit en beveiliging. Appendix B toont een voorbeeld bericht van een DirectoryReq en een DirectoryRes.

6.2 Directory Request (DirectoryReq)

Het DirectoryReq bevat een XML bericht dat naar de Routing Service wordt verstuurd door middel van een HTTP POST. Alle elementen en attributen van het DirectoryReq zijn weergegeven in Tabel 15. De elementen en attributen zijn in het Engels, het element Merchant (Acceptant in Nederlands) bevat informatie van de Acceptant.

Element/attribuut | Verplicht | Inhoud |

|---|---|---|

| Ja | Root van het bericht |

| Ja | Moet zijn: "1.0.0" |

| Ja | Moet zijn: "NL:BVN:BankID:1.0" |

| Ja | Bevat DateTime (tijd) waarop dit bericht is gegenereerd |

| Ja | Bevat Merchant sub-elementen |

| Ja | Bevat Merchant.MerchantID dat gegeven is aan de Acceptant door de Acquirer |

| Ja | Bevat Merchant.subID dat gegeven is aan de Acceptant door de Acquirer |

| Ja | Bevat alle Signature sub-elementen (digitale handtekening). Hoofdstuk 10 bevat een gedetailleerde beschrijving van de digitale handtekening. Alle sub-elementen zijn weergegeven in Sectie 10.6 |

Tabel 15: Elementen/attributen van het DirectoryReq

6.3 Directory Response (DirectoryRes)

De Acceptant ontvangt een DirectoryRes als een response van het DirectoryReq (als er geen fout optreedt). Dit XML bericht bevat paarsgewijs Issuer.Name met bijbehorende Issuer.IssuerID. Issuers zijn gegroepeerd per land. De Issuers uit het land van herkomst van de Gebruiker mag aan de top in de lijst van de Issuers worden gepresenteerd, de rest is alfabetisch gesorteerd, eerst bij land, dan bij naam. Alle elementen en attributen van het DirectoryReq zijn weergegeven in Tabel 16.

Element/attribuut | Verplicht | Inhoud |

|---|---|---|

| Ja | Root van het bericht |

| Ja | Moet zijn: "1.0.0" |

| Ja | Moet zijn: "NL:BVN:BankID:1.0" |

| Ja | Bevat DateTime (tijd) waarop dit response bericht is gegenereerd |

| Ja | Bevat Acquirer sub-elementen |

| Ja | Bevat Acquirer.AcquirerID |

| Ja | Bevat alle Directory sub-elementen |

| Ja | Bevat DateTime (tijd) waarop de lijst met Issuers als laatste is geüpdatet door de Acquirer |

| Ja (1..∞) | Bevat alle Country sub-elementen |

| Ja (1..∞) | Bevat alle Country.countryNames |

| Ja (1..∞) | Bevat paarsgewijs issuerID en issuerName sub-elementen |

| Ja | Bevat Issuer.IssuerID |

| Ja | Bevat Issuer.Name |

| Ja | Bevat alle Signature sub-elementen (digitale handtekening). Hoofdstuk 10 bevat een gedetailleerde beschrijving van de digitale handtekening. Alle sub-elementen zijn weergegeven in Sectie 10.6 |

Tabel 16: Elementen/attributen van het DirectoryRes

6.4 Presentatie van de Issuer selectielijst

Om ervoor te zorgen dat een iDIN-transactie voor de Gebruiker altijd op dezelfde wijze verloopt, dienen alle Acceptant de volgende presentatie aan te houden:

Alle Issuers uit de DirectoryRes moeten worden getoond in een "dropdown listbox". Het eerste element van deze lijst is "Kies uw bank..."; dit is ook het element dat voorgeselecteerd is. Vervolgens wordt de landsnaam van het voorkeursland van de Acceptant getoond (ofwel het land waar de Acceptant is gevestigd ofwel het land waar de Gebruiker (vermoedelijk) vandaan komt). De namen van alle Issuers uit het voorkeursland worden vervolgens getoond in afzonderlijke elementen, in dezelfde (alfabetische) volgorde als gehanteerd in de DirectoryRes. Daarna worden de namen van andere landen en de bijbehorende Issuers getoond, ook weer in dezelfde (alfabetische) volgorde als in de DirectoryRes. De Acceptant moet een foutmelding genereren indien de Gebruiker een van de elementen "Kies uw bank..." of een landsnaam kiest.

Het is aan te bevelen het HTML "value" veld van de items in de listbox in te stellen op de Issuer bankID (BIC) van de betreffende Issuer, omdat deze nodig is in vervolgberichten. Een voorbeeld van een Issuer selectielijst is te vinden in onderstaande figuur:

Figuur 3: Voorbeeld van een (open) dropdown list box welke de Issuer selectielijst laat zien

- Het is de Acceptant niet toegestaan om zelf Issuers (tijdelijk) uit de Issuer selectielijst te verwijderen c.q. uit te grijzen. Een uitzondering wordt gemaakt voor de presentatie van de Issuer selectielijst in het geval van iDIN Ondertekenen. De SSP mag alleen de Issuers aan de consument verstrekken die iDIN Ondertekenen aanbieden. Een lijst van Issuers die het producttype Signature hebben geïmplementeerd, kan worden opgevraagd bij iDIN B.V. (idin@betaalvereniging.nl).

- Indien de Acceptant middels het iDIN Notification System (Centraal Meldpunt voor iDIN banken om onbeschikbaarheid te melden) of via vanuit de Acquirer ontvangen foutmeldingen heeft vastgesteld dat een bepaalde Validation Service niet beschikbaar is, kan de Acceptant een melding tonen aan de Gebruiker op zijn website dat de betreffende Issuer op dat moment niet beschikbaar is. Een dergelijke melding tonen is dus toegestaan; het uitgrijzen of tijdelijk verwijderen van de Issuer uit de Issuer selectielijst is dat niet.

7. iDIN Transaction Protocol

7.1 General

Het Transactie Protocol initieert het berichtenverkeer van het daadwerkelijke iDIN proces. Nadat de Gebruiker voor iDIN als identificatiemethode heeft gekozen en zijn Issuer heeft geselecteerd, stuurt de Acceptant een Transaction Request naar zijn Routing Service. Binnen de standaard wordt dit bericht aangeduid als het AcquirerTrxReq. De Routing Service beantwoordt het AcquirerTrxReq met een AcquirerTrxRes. Deze bevat onder andere de issuerAuthenticationURL waarheen de browser van de Gebruiker moet worden geredirect om de Gebruiker de iDIN-transactie te laten autoriseren.

Het Transaction Protocol bestaat uit een HTTP POST request van de Acceptant naar de Routing Service waarop hij een HTTP response ontvangt. Het AcquirerTrxReq wordt verstuurd naar de URL, die door de Routing Service voor dit doel aan de Acceptant is verstrekt. Dit kan een andere URL zijn die wordt gebruikt voor het DirectoryReq en AcquirerStatusReq, maar de Routing Service kan hier ook dezelfde URL voor gebruiken.

De Routing Service controleert de authenticiteit van het bericht van de Acceptant door de meegestuurde handtekening te controleren. De Routing Service moet hiervoor beschikken over het gebruikte certificaat van de Acceptant met daarin de publieke sleutel. De manier waarop de Acceptant het publieke deel van het certificaat met de Routing Service deelt verschilt per bank.

In Hoofdstuk 10 staat meer informatie over het controleren van authenticiteit en de beveiliging. Appendix B toont een voorbeeld bericht van een AcquirerTrxReq en een AcquirerTrxRes.

7.2 Transaction Request (AcquirerTrxReq)

Het XML bericht dat door de Acceptant naar de Routing Service wordt verstuurd bevat de elementen en attributen zoals weergegeven in Tabel 17. iDIN product specifieke informatie (SAML 2.0 bericht) zit binnen het generieke container element in het AcquirerTrxReq en in de vorm van een SAML 2.0 AuthnRequest, zie Tabel 17.

Element/attribuut | Verplicht | Inhoud |

|---|---|---|

| Ja | Root van het bericht |

| Ja | Moet zijn: "1.0.0" |

| Ja | Moet zijn: "NL:BVN:BankID:1.0" |

| Ja | Bevat DateTime (tijd) waarop dit bericht is gegenereerd |

| Ja | Bevat Issuer sub-elementen |

| Ja | Bevat Issuer.IssuerID |

| Ja | Bevat alle Merchant sub-elementen |

| Ja | Bevat Merchant.MerchantID |

| Ja | Bevat Merchant.subID |

| Ja | Bevat Merchant.returnURL |

| Ja | Bevat alle Transaction sub-elementen |

| No | Bevat expirationPeriod |

| Ja | Bevat language van de Gebruiker |

| Ja | Bevat entranceCode |

| Ja | Bevat het SAML 2.0 AuthnRequest bericht, zie Tabel 18 |

| Ja | Bevat alle Signature sub-elementen (digitale handtekening). Hoofdstuk 10 bevat een gedetailleerde beschrijving van de digitale handtekening. Alle sub-elementen zijn weergegeven in Sectie 10.6 |

Tabel 17: Elementen/attributen van het AcquirerTrxReq

Zoals eerder vermeld zit het SAML 2.0 AuthnRequest bericht, dat product specifieke (iDIN) informatie bevat, binnen het generieke container element. Het AuthnRequest bericht is een gestandaardiseerd bericht, en bevat elementen die niet worden gebruikt binnen iDIN, dit is aangegeven in de tabel. Alle elementen en attributen in de container van het AcquirerTrxReq zijn weergegeven in Tabel 17.

Element/attribuut | Verplicht | Inhoud |

|---|---|---|

| Ja | Root van het bericht (gezien vanuit het container element) |

| Ja | Bevat BankID.MerchantReference |

| Ja | Moet zijn: "2.0" |

| Ja | Bevat DateTime (tijd) waarop dit bericht is gegenereerd |

| Zal niet aanwezig zijn | |

| Nee | Mag aanwezig zijn. Wordt genegeerd. Welk toestemming ook wordt gevraagd door de Acceptant, de Issuer is altijd verantwoordelijk voor het verkrijgen van toestemming van de Gebruiker |

| Nee | Mag aanwezig zijn. Moet zijn: "true" (als aanwezig). Expliciete authenticatie wordt geforceerd voor elke iDIN service |

| Nee | Mag aanwezig zijn. Moet zijn: "false" (als aanwezig). Omdat expliciete authenticatie wordt geforceerd kan de Issuer niet passief zijn |

| Ja | Moet zijn: "nl:bvn:bankid:1.0:protocol:iDx" |

| Zal niet aanwezig zijn | |

| Ja | Bevat Merchant.MerchantReturnURL |

| Ja | Bevat BankID.RequestedServiceID |

| Zal niet aanwezig zijn | |

| Ja | Bevat Merchant.MerchantID |

| Zal niet aanwezig zijn | |

| Zal niet aanwezig zijn | |

| Zal niet aanwezig zijn | |

| Zal niet aanwezig zijn | |

| Zal niet aanwezig zijn. De digitale handtekening zal worden geplaats op iDx niveau (Signature element in Tabel 17) |

| + Subject | Zal niet aanwezig zijn | |

| + NameIDPolicy | Zal niet aanwezig zijn | |

| + Conditions | Nee | Mag niet aanwezig zijn |

| + RequestedAuthnContext | Ja | Bevat RequestedAuthnContext sub-elementen |

| ++ @Comparison | Ja | Moet zijn: "minimum" |

| ++ AuthnContextClassRef | Ja | Bevat BankID.LOA |

| ++ AuthnContextDecIRef | Zal niet aanwezig zijn | |

| + Scoping | Nee | Mag niet aanwezig zijn |

Tabel 18: Elementen/attributen in de container van het AcquirerTrxReq

7.3 Transaction Response (AcquirerTrxRes)

Als alles goed gaat reageert de Routing Service op het AcquirerTrxReq met een AcquirerTrxRes. Tabel 19 geeft alle elementen en attributen weer van het AcquirerTrxRes bericht. Het AcquirerTrxRes heeft geen container element, er is dus geen SAML 2.0 bericht in dit response (die is anders indien er sprake is van een Error Response, zie Hoofdstuk 9).

Element/attribuut | Verplicht | Inhoud |

|---|---|---|

| Ja | Root van het bericht |

| Ja | Moet zijn: "1.0.0" |

| Ja | Moet zijn: "NL:BVN:BankID:1.0" |

| Ja | Bevat DateTime (tijd) waarop dit bericht is gegenereerd |

| Ja | Bevat Acquirer sub-elementen |

| Ja | Bevat Acquirer.AcquirerID |

| Ja | Bevat Issuer sub-elementen |

| Ja | Bevat issuerAuthenticationURL |

| Ja | Bevat Transaction sub-elementen |

| Ja | Bevat Transaction.TransactionID |

| Ja | Bevat DateTime (tijd) waarop de transactie als eerste is geregistreerd bij de Routing Service. Dit kan door de Routing Service, Validation Service en Acceptant worden gebruikt voor reporting |

| Ja | Bevat alle Signature sub-elementen (digitale handtekening). Hoofdstuk 10 bevat een gedetailleerde beschrijving van de digitale handtekening. Alle sub-elementen zijn weergegeven in Sectie 10.6 |

Tabel 19: Elementen/attributen van het AcquirerTrxRes

7.4 Errors (fouten) bij het uitvoeren van het Transactie Protocol

Bij de uitvoering van het Transactie Protocol kunnen een aantal foutsituaties optreden. Deze kunnen te maken hebben met onbeschikbaarheid binnen uw omgeving (Acceptant), of de omgeving van de Routing Service/Validation Service.

De volgende situaties kunnen zich voordoen:

- Het initiëren van de iDIN-transactie lukt niet.

- U ontvangt binnen de ingestelde time-out periode een foutbericht (bericht B'(X)) van uw Routing Service.

- U ontvangt geen bericht binnen de ingestelde time-out periode.

In alle bovenstaande gevallen, kan het Transactie Protocol niet succesvol worden uitgevoerd. Dit betekent dat het niet mogelijk is om een iDIN authenticatie en/of aanvraag Gebruikersattributen uit te voeren. Foutafhandeling wordt in meer detail besproken in Hoofdstuk 9.

7.5 Redirect naar de online bankiersomgeving (issuerAuthenticationURL)

Na het ontvangen van de AcquirerTrxRes dient de Acceptant de Gebruiker door te sturen (redirect) naar de issuerAuthenticationURL van de gekozen bank, zoals die in de AcquirerTrxRes is ontvangen. Als de pagina is opgebouwd met behulp van HTML-frames dan zullen deze door de Issuer verwijderd worden ("frame-busting"). Na terugkomst op de website van de Acceptant (middels de merchantReturnURL) zal de Acceptant ervoor moeten zorgen dat de frames weer opgebouwd worden voor het tonen van de iDIN bevestiging.

7.6 Redirect naar de Acceptant omgeving (merchantReturnURL)

Nadat de Gebruiker de interactie met de Issuer heeft doorlopen, biedt de Issuer hem een 'Doorgaan' knop aan die hem moet terugleiden naar de website van de Acceptant, middels de merchantReturnURL die de Acceptant heeft opgegeven in de AcquirerTrxReq.

Achter deze URL worden twee parameters als GET parameters meegegeven: de entranceCode (zie Sectie 7.2), met als GET parameter naam 'ec' en de Transaction.TransactionID (zie Sectie 7.3), met als GET parameternaam 'trxid'. Het is ook mogelijk voor de Acceptant om andere extra parameters toe te voegen. Als de Acceptant bijvoorbeeld als merchantReturnURL opgeeft: http://www.webwinkel.nl/betaalafhandeling?productsoort=elektronica

kan de uiteindelijke URL er bijvoorbeeld uitzien als: http://www.webwinkel.nl/betaalafhandeling?productsoort=elektronica&trxid=0010123456789012&ec=4hd7TD9wRn76w6gGwGFDgdL7jEtb

Het veld entranceCode dient een unieke waarde te bevatten, om "sniffing" van de berichtuitwisseling tegen te gaan. Kwaadwillenden kunnen door het gebruik van steeds dezelfde entranceCode de gegevens uit de merchantReturnURL onderscheppen, en hier misbruik van maken. Vandaar dat het gebruik van unieke waardes voor de entranceCode van groot belang is.

Let op

Let op dat een Gebruiker niet altijd gebruik zal maken van de knop die door de Issuer wordt aangeboden om terug te keren naar de omgeving van de Acceptant.

Let ook op dat in uitzonderlijke gevallen de Issuer mogelijk niet in staat is de Transaction.TransactionID te vinden in zijn systemen of er andere storingen optreden, die het onmogelijk maken om de Gebruiker terug te leiden naar de Acceptant. In alle andere gevallen wordt de Gebruiker terug geleid met de complete URL, inclusief parameters zoals hierboven beschreven ongeacht de eindstatus van de iDIN-transactie ('success', 'cancelled', 'expired'). De Acceptant moet vervolgens het Status Protocol gebruiken (zie het volgende hoofdstuk) om de status van de iDIN-transactie vast te stellen.

7.7 Fouten tijdens het uitvoeren van de redirect naar de Issuer, het goedkeuren van de iDIN authenticatie en/of de redirect naar de omgeving van de Acceptant

Bij het uitvoeren van de redirect naar de internetbankiersomgeving (Issuer), het uitvoeren van de iDIN-transactie bij de Issuer en/of de redirect terug naar uw (Acceptant-) omgeving kunnen de volgende foutsituaties zich voordoen:

- De bankpagina is onbereikbaar, waardoor de Gebruiker de iDIN-transactie niet kan goedkeuren, maar ook niet op de juiste manier kan worden teruggeleid naar uw bevestigingspagina;

- De bankpagina is wel bereikbaar maar de Gebruiker kan (na het goedkeuren van de iDIN-transactie, of het annuleren van het proces) niet op de juiste manier worden teruggeleid naar uw bevestigingspagina.

In beide situaties kan de Gebruiker (als gevolg van een storing) dus niet op de normale manier terugkeren naar uw bevestigingspagina. De Gebruiker kan in dat geval bijvoorbeeld via de 'back' knop van zijn browser of door de URL in te tikken terugkomen op uw website. Vanwege de korte geldigheid van de Assertion (30 seconden), is het voor de Merchant aan te raden om een nieuw iDIN-transactie verzoek naar de Acquirer te sturen. De restricties op het aanvragen van de status zijn zo dat de Acceptant alleen een status verzoek mag doen op het moment dat de Gebruiker succesvol is teruggekeerd naar de website van de Acceptant via de meegestuurde merchantReturnURL, zie Sectie 8.5.

7.8 Vier scenario's voor het afronden van het mobiele iDIN proces

Om een overzicht te geven van alle mogelijke processtappen en belangrijke opmerkingen met betrekking tot mobiele iDIN processen, zijn er vier verschillende scenario's gespecificeerd. Er zijn vier verschillende scenario's omdat de Issuer, de Acceptant of beiden gebruik kunnen maken van een (mobiele) webpagina of een mobiele applicatie.

Omdat deze scenario's (kunnen) verschillen van de reguliere (niet-mobiele) iDIN processen, zullen zij worden toegelicht in de volgende secties.

Sectie | Acceptant | Issuer |

|---|---|---|

Sectie 7.8.1 | (Mobiele) webpagina | (Mobiele) webpagina |

Sectie 7.8.2 | (Mobiele) webpagina | Mobiel bankieren applicatie |

Sectie 7.8.3 | Mobiele applicatie | (Mobiele) webpagina |

Sectie 7.8.4 | Mobiele applicatie | Mobiel bankieren applicatie |

Tabel 20: Verschillende scenario's voor de mobiele iDIN processen

7.9 Verwerkingssnelheid en time-out van transactieberichten

De verwerkingssnelheid van de systemen van de Issuer en de Routing Service heeft een directe invloed op de gebruikerservaring van de Gebruiker. Daarom schrijft iDIN een streeftijd en een time-out periode voor de transactie responseberichten voor. De voor een Acceptant relevante streeftijd en time-out periode hebben betrekking op de communicatie met zijn iDIN Routing Service:

Communicatie | Streeftijd (in seconden) | Time-out (in seconden) |

|---|---|---|

AcquirerTrxReq --> AcquirerTrxRes | 2.0 | 7.6 |

Tabel 25: Verwerkingssnelheid eisen (voor het 95ste percentiel 7)

De streeftijd is de tijd (in seconden) waarbinnen normaal gesproken een AcquirerTrxRes bericht door de Acceptant ontvangen zou moeten zijn na verzending van een AcquirerTrxReq. De time-out is de tijdsduur waarna de Acceptant geen response meer mag verwachten (waarschijnlijk is er een fout opgetreden) en passende actie moet ondernemen (bijvoorbeeld het tonen van een toepasselijke foutmelding aan de Gebruiker).

8. iDIN Status Protocol

8.1 Algemeen

Om na te gaan of een transactie is geslaagd, start de Acceptant het Status Protocol door het versturen van een Status Request naar de Routing Service. In de iDIN Standaard wordt dit bericht aangeduid als het AcquirerStatusReq. Om onnodige belasting van systemen te voorkomen, mogen statusverzoeken niet ongelimiteerd worden gedaan; zie Sectie 8.5 voor meer details over wat is toegestaan. Het statusprotocol mag alleen gestart worden bij terugkeer van de Gebruiker op de website van de Acceptant (na de redirect door de Issuer).

Het Status Protocol bestaat uit een HTTP POST request van de Acceptant naar de Routing Service waarop hij een HTTP response ontvangt. Het AcquirerStatusReq wordt verstuurd naar de URL, die door de Routing Service voor dit doel aan de Acceptant is verstrekt. Dit kan een andere URL zijn dan die wordt gebruikt voor het DirectoryReq en AcquirerTrxReq, maar de Routing Service kan hier ook dezelfde URL voor gebruiken.

De Routing Service controleert de authenticiteit van het bericht van de Acceptant door de meegestuurde handtekening te controleren. De Routing Service moet hiervoor beschikken over het gebruikte certificaat van de Acceptant met daarin de publieke sleutel. De manier waarop de Acceptant het publieke deel van het certificaat met de Routing Service deelt verschilt per bank.

In Hoofdstuk 10 staat meer informatie over het controleren van authenticiteit en beveiliging. Appendix B toont een voorbeeld bericht van een AcquirerStatusReq en een AcquirerStatusRes.

8.2 Status Request (AcquirerStatusReq)

Tabel 26 bevat alle elementen en attributen in het AcquirerStatusReq XML bericht. Het AcquirerStatusReq heeft geen container met daarin een SAML 2.0 bericht.

Element/attribuut | Verplicht | Inhoud |

|---|---|---|

| Ja | Root van het bericht |

| Ja | Moet zijn: "1.0.0" |

| Ja | Moet zijn: "NL:BVN:BankID:1.0" |

| Ja | Bevat DateTime (tijd) waarop dit bericht is gegenereerd |

| Ja | Bevat Merchant sub-elementen |

| Ja | Bevat Merchant.MerchantID |

| Ja | Bevat Merchant.subID |

| Ja | Bevat Transaction sub-elementen |

| Ja | Bevat Transaction.TransactionID |

| Ja | Bevat alle Signature sub-elementen (digitale handtekening). Hoofdstuk 10 bevat een gedetailleerde beschrijving van de digitale handtekening. Alle sub-elementen zijn weergegeven in Sectie 10.6 |

Tabel 26: Elementen/attributen van het AcquirerStatusReq

8.3 Status Response (AcquirerStatusRes)

De Routing Service reageert met een AcquirerStatusRes als alles goed verloopt. Dit bericht heeft een SAML 2.0 Response binnen het generieke container element dat is gecreëerd door de Issuer en is doorgestuurd via de Routing Service als de transactie is goedgekeurd door de Gebruiker. Het AcquirerStatusRes bevat de elementen en attributen zoals weergegeven in Tabel 27. Dit bericht communiceert de status van de transactie (gerelateerd aan Transaction.TransactionID dat was meegestuurd in het AcquirerStatusReq) aan de Acceptant. Alleen als de status 'Success' is, is er een container element in het AcquirerStatusRes. De elementen en attributen in deze container, als deze aanwezig is, zijn weergegeven in Tabel 28.

Element/attribuut | Verplicht | Inhoud |

|---|---|---|

| Ja | Root van het bericht |

| Ja | Moet zijn: "1.0.0" |

| Ja | Moet zijn: "NL:BVN:BankID:1.0" |

| Ja | Bevat DateTime (tijd) waarop de Status Response is gegenereerd |

| Ja | Bevat Acquirer sub-elementen |

| Ja | Bevat Acquirer.AcquirerID |

| Ja | Bevat Transaction sub-elementen |

| Ja | Bevat Transaction.TransactionID |

| Ja | Bevat Transaction.status |

| Nee | Alleen aanwezig als: Transaction.status = "Success", "Cancelled", "Expired" of "Failure" (Niet aanwezig als Transaction.status = "Open" of "Pending"). Bevat DateTime (tijd) waarop de Issuer de Transaction.status heeft bepaald voor deze transactie |

| Nee | Alleen aanwezig als: Transaction.status = "Success" |

| Ja | Bevat alle Signature sub-elementen (digitale handtekening). Hoofdstuk 10 bevat een gedetailleerde beschrijving van de digitale handtekening. Alle sub-elementen zijn weergegeven in Sectie 10.6 |

Tabel 27: Elementen/attributen van het AcquirerStatusRes

Zoals vermeld zit het SAML 2.0 Response bericht in de generieke container als de status van de transactie 'Success' is. Ook het SAML 2.0 Response bericht is een gestandaardiseerd bericht wat elementen en attributen bevat die niet in de iDIN omgeving worden gebruikt. Het is aan de Validation Service en Routing Service om deze waardes weg te laten, daarom zijn deze niet weergegeven in Tabel 29.

Element/attribuut | Verplicht | Inhoud |

|---|---|---|

| Ja | Root van dit bericht (wat in de container zit van de AcquirerStatusRes) |

| Ja | Bevat Transaction.TransactionID met een prefix van 'RES-' |

| Ja | Bevat Merchant.MerchantReference |

| Ja | Moet zijn: "2.0" |

| Ja | Bevat DateTime (tijd) waarop dit SAML 2.0 Response bericht is gegeneerd |

| Ja | Bevat Acquirer.AcquirerID Let op Issuer in deze context is gereserveerde SAML terminologie en is niet gerelateerd aan de iDIN Issuer |

| Ja | h7.Bevat de status sub-elementen |

| Ja | h7.Bevat de eerste status code |

| Ja | Moet zijn: "urn:oasis:names:tc:SAML:2.0:status:Success" |

| Ja | Bevat de tweede status code |

| Ja | Heeft één van onderstaande waardes: |

| Ja | Bevat Assertion sub-elementen |

| Ja | Moet zijn: "2.0" |

| Ja | Bevat een unieke ID gecreëerd door de Validation Service |

| Ja | Bevat DateTime (tijd) waarop dit Assertion element is gegenereerd |

| Ja | Bevat Issuer.IssuerID |

| Ja | Bevat de Signature sub-elementen voor de SAML handtekening gecreëerd door de Validation Service. Hoofdstuk 10 bevat een gedetailleerde beschrijving van de digitale handtekening. Alle sub-elementen zijn weergegeven in Sectie 10.6. Sectie 10.2.1 gaat specifiek over de digitale handtekening die hier moet staan |

| Ja | Bevat Subject sub-elementen |

| Ja | Bevat de versleutelde element NameID waarbinnen consumer.bin of consumer.transientid zit. Zie Sectie 10.3 |

| Ja | Bevat Conditions sub-elementen |

| Ja | Bevat DateTime(tijd) waarop het AcquirerTrxReq is gegenereerd |

| Ja | Bevat DateTime (tijd) 30 seconden na de Assertion@IssueInstant |

| Ja | Bevat AudienceRestriction sub-elementen |

| Ja | Bevat het Merchant.LegalID |

| Ja | Is aanwezig maar wordt leeg gelaten |

| Ja | Bevat AuthnStatement sub-elementen |

| Ja | Bevat DateTime (tijd) waarop de authenticatie plaats heeft gevonden |

| Ja | Bevat AuthnContext sub-elementen |

| Ja | Bevat BankID.LOA |

| Ja | Bevat Issuer.IssuerID |

| Ja | Bevat AttributeStatement sub-elementen |

| Ja | Een unencrypted Attribute |

| Ja | Moet zijn: "urn:nl:bvn:bankid:1.0:bankid.deliveredserviceid" |

| Ja | Bevat BankID.DeliveredServiceID |

+++ EncryptedAttribute | Nee (0..∞) | Bevat de versleutelde Gebruikersattributen. Eén voor elk van de Gebruikersattributen. Zie Sectie 10.3 voor meer informatie |

Tabel 28: Elementen/attributen in de container van het AcquirerStatusRes

8.4 Foutsituaties tijdens het uitvoeren van het Statusprotocol

Bij het navragen van de iDIN status door middel van het Status Protocol kunnen foutsituaties optreden waardoor de status van de iDIN-transactie op dat moment niet door u kan worden opgehaald. De eindstatus van de iDIN-transactie kan op dat moment dus niet aan de Gebruiker worden getoond. Aanbevolen berichten die aan de Gebruiker getoond kunnen worden, worden later in dit document gespecificeerd.

8.5 Restricties met betrekking tot AcquirerStatusReq

Een Acceptant mag alleen een AcquirerStatusReq initiëren als:

- De Gebruiker is doorgestuurd naar de Acceptant (E) als onderdeel van het Transaction Protocol.

De SAML Assertion welke uitgegeven is door de Issuer is geldig voor een periode van 30 seconden. Van het moment dat de Gebruiker succesvol is doorgestuurd naar de website van de Acceptant, totdat de Assertion verloopt, kan de Acceptant een status request doen. Meerdere status verzoeken zijn alleen toegestaan als er niet is gereageerd binnen de afgesproken time-out periode. De Acceptant mag, nadat deze een status response heeft ontvangen met een verlopen Assertion, geen status verzoeken doen voor deze specifieke iDIN-transactie, zie Hoofdstuk 9 voor meer informatie.

Acceptanten die het Status Request vaker uitvoeren dan de bovenstaande beschreven limitatie, zullen worden beschouwd als een uitvoerder van ongewenste acties, omdat als ze dit doen er onnodige belasting aan de kant van de Routing Service en Validation Service ontstaat.

8.6 Verwerkingssnelheid en time-out van statusberichten

De verwerkingssnelheid van de systemen van de Issuer en de Routing service heeft een directe invloed op de gebruikerservaring van de Gebruiker. Daarom schrijft iDIN een streeftijd en een time-out periode voor de status responseberichten voor. De voor een Acceptant relevante streeftijd en time-out periode hebben betrekking op de communicatie met zijn iDIN Routing Service:

Communicatie | Streeftijd (in seconden) | Time-out (in seconden) |

|---|---|---|

AcquirerStatusReq --> AcquirerStatusRes | 2.0 | 7.6 |

Tabel 29: Verwerkingssnelheid eisen (voor het 95ste percentiel 7)

De streeftijd is de tijd (in seconden) waarbinnen normaal gesproken een AcquirerStatusRes bericht ontvangen zou moeten zijn door de Acceptant na verzending van een AcquirerStatusReq. De time-out is de tijdsduur waarna de Acceptant geen response meer mag verwachten (waarschijnlijk is er een fout opgetreden) en passende actie moet ondernemen (bijvoorbeeld het tonen van een toepasselijke foutmelding aan de Gebruiker).

9. Foutafhandeling (Error Handling)

9.1 Algemeen

Als er iets fout gaat bij de verwerking van een DirectoryReq, AcquirerTrxReq of AcquirerStatusReq, bijvoorbeeld omdat het request een foutieve waarde bevat, wordt er geen normale response teruggegeven. In plaats daarvan komt er een AcquirerErrorRes bericht terug. Dit bericht heeft dezelfde hoofdstructuur als aangegeven in Tabel 30. De container is alleen in sommige gevallen aanwezig als er een fout optreedt na het versturen van een AcquirerStatusReq.

Appendix B geeft een voorbeeld bericht van een AcquirerErrorRes.

9.2 Error Response (AcquirerErrorRes)

In plaats van een regulier response (DirectoryRes, AcquirerTrxRes or AcquirerStatusRes) kan de Routing Service een AcquirerErrorRes sturen als er een fout is opgetreden in de ontvangst of verwerking van het request, of als er foutieve waardes in het bericht zijn die niet zijn toegestaan of overeenkomen zijn met de iDx/iDIN standaard. Alle elementen en attributen in het AcquirerErrorRes zijn weergegeven in Tabel 30, en de elementen en attributen in de container zijn weergegeven in Tabel 31.

Element/attribuut | Verplicht | Inhoud |

|---|---|---|

| Ja | Root van het bericht |

| Ja | Moet zijn: "1.0.0" |

| Ja | Moet zijn: "NL:BVN:BankID:1.0" |

| Ja | Bevat DateTime (tijd) waarop dit Error Response bericht is gegenereerd |

| Ja | Bevat Error sub-elementen |

| Ja | Bevat Error.errorCode zie Appendix A |

| Ja | Bevat Error.errorMessage zie Appendix A |

| Nee | Bevat Error.errorDetail |

| Nee | Bevat Error.suggestedAction |

| Nee | Bevat Error.consumerMessage zie Appendix A |

| Nee | Alleen aanwezig in sommige gevallen na het sturen van een AcquirerStatusReq: Bevat het SAML 2.0 Response bericht, zie Tabel 31 |

| Ja | Bevat alle Signature sub-elementen (digitale handtekening). Hoofdstuk 10 bevat een gedetailleerde beschrijving van de digitale handtekening. Alle sub-elementen zijn weergegeven in Sectie 10.6 |

Tabel 30: Elementen/attributen van het AcquirerErrorRes

Element/attribuut | Verplicht | Inhoud |

|---|---|---|

| Nee | Root van het bericht binnen de container en is alleen aanwezig in sommige gevallen in het AcquirerErrorRes |

| Ja | Bevat Transaction.TransactionID met prefix 'RES-' |

| Ja | Bevat BankID.MerchantReference |

| Ja | Moet zijn: "2.0" |

| Ja | Bevat DateTime (tijd) waarop dit Response bericht is gegenereerd |

| Ja | Bevat Acquirer.AcquirerID |

| Ja | Bevat Status sub-elementen |

| Ja | Bevat StatusCode sub-elementen. |

| Ja | Bevat de waarde van de eerste SAML status code welke gelijk is aan: "urn:oasis:names:tc:SAML:2.0:status:Requester" wat betekent dat er niet kan worden voldaan aan het verzoek |

| Ja | Bevat StatusCode sub-elementen |

| Ja | Bevat een valide SAML status code één niveau dieper. Zie Appendix A voor het gebruik van de status codes |

| Ja | Bevat een hint welk veld de fout heeft veroorzaakt |

Tabel 31: Elementen/attributen in de container van het AcquirerErrorRes

9.3 Onbeschikbaarheid

- Het kan zijn dat één van de Issuers tijdelijk niet beschikbaar is. Aanvragen voor die Issuer zullen dan een AcquirerErrorRes opleveren (Sectie 9.2). Nadat een Routing Service heeft vastgesteld dat er sprake is van een onbeschikbaarheid zal hij dit doorgeven aan de betreffende Issuer. Een Acceptant heeft dus nooit rechtstreeks contact met een Issuer.

- Het kan voorkomen dat de Routing Service zelf tijdelijk niet beschikbaar is. In dit geval kunnen er geen iDIN aanvragen worden verwerkt (tenzij de Acceptant meer dan één Routing Service heeft) en levert ieder bericht een AcquirerErrorRes op of een time-out.

- Ook kan het voorkomen dat uw return-webpagina niet goed functioneert.

In alle drie bovenstaande gevallen adviseren wij u een nette foutmelding te tonen aan de Gebruiker.

10. Beveiliging en certificaten

10.1 Algemene principes van certificaten

Bij asymmetrische encryptie wordt gebruik gemaakt van twee sleutels: een publieke en een private sleutel. De publieke sleutel is gekoppeld aan een certificaat en mag aan iedereen bekend worden gemaakt, de private sleutel moet door de eigenaar strikt geheim worden gehouden. Door bijzondere wiskundige eigenschappen van het private deel en het publieke deel van een certificaat, kan een stuk tekst dat versleuteld (encrypted) is met de publieke sleutel ontsleuteld worden met de private sleutel en vice versa. De RSA sleutels moeten 2048 bits lang zijn. Het is niet mogelijk een tekst te ontsleutelen (decrypted) met dezelfde publieke sleutel als waarmee deze versleuteld is.

Deze bijzondere eigenschappen maken twee toepassingen van certificaten mogelijk:

- Versleutelen van een bericht. Door een bericht te versleutelen met de publieke sleutel van de ontvanger is de informatie alleen te lezen door de ontvanger (die de private sleutel, die nodig is om te ontsleutelen, als enige kent).